在最近举行的安全会议上,以色列大学的专家提出了新的研究,描述了一种可能的攻击情景,利用替换部件对智能手机和其他智能设备进行攻击。

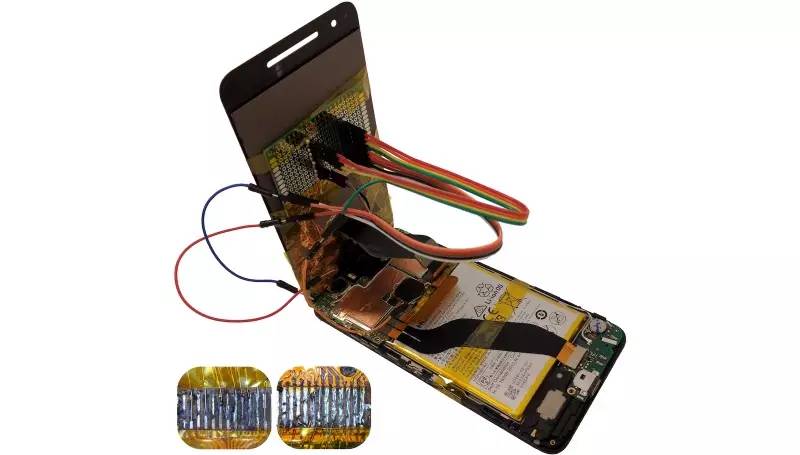

这种攻击被称为chip-in-the-middle,依赖于这样的假设:恶意第三方处于批量生产电子备件的位置,该备件包含用于拦截设备内部通信的附加芯片,也能发出恶意指令。

研究人员通过构建这样的恶意备件并使用它们接管测试智能手机,证明了他们的理论攻击。 (视频证明可在本文末尾找到)

虽然攻击看起来很复杂,但研究人员表示,他们只使用现成的电子设备,成本约为10美元。 虽然需要焊接和处理电子部件的一些实用技能,但是攻击并不像有些人认为的那样复杂,也不涉及高科技工厂经常安装的复杂机器。

通过备件进行攻击的两种方式

随着他们创建的恶意备件,研究人员发现了他们可以执行的两类攻击。

第一个是将基本命令注入到电话和备用组件之间的通信流中。 这种攻击对恶意的触摸屏显示效果最好,因为它允许攻击者通过模仿触摸操作和渗透数据来模拟用户。

第二种方法是缓冲区溢出攻击,其针对嵌入在操作系统内核中的触摸控制器设备驱动程序中的漏洞。 攻击者利用这个缺陷,在手机上获得更高的权限,并对操作系统本身进行攻击,而无需模拟触摸手势。第二种攻击特定于一组设备驱动程序,所以它不会被普遍利用。

由以色列内盖夫本-古里安大学的专家组成的研究团队在研究论文中提出了各种基于硬件的对策,以防止通过备件进行攻击。

题为“破碎的信任:更换智能手机组件攻击”的论文中提供了对策和其他技术细节。 研究人员在最近结束的USENIX W00T '17安全会议上介绍了他们的工作成果。

下面的五个视频显示了研究团队对包含恶意备件的智能手机进行芯片中间的攻击。

华盟君考虑到大家手机流量的问题,决定先放一个视频,感兴趣的朋友可以点击阅读原文,去原文里把五个完整的视屏详细的观看下。

你会喜欢

双重打击:手机碎屏了,换屏过程中可被黑客入侵返回搜狐,查看更多

责任编辑: