DoNews 10月17日消息(记者 赵晋杰)近日,比利时鲁汶大学安全研究员 Mathy Vanhoef 的一篇论文,揭露了WPA2 协议层中存在的一大逻辑缺陷,这将导致几乎所有支持Wi-Fi的设备(包括但不限于Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys)面临威胁。黑客可通过强制连接WiFi网络,发起流量劫持攻击,从中窃取银行卡、邮箱、账号等数据信息,或者诱使用户访问钓鱼网站,下载恶意软件。

背后的罪魁祸首:“KRACK”漏洞

作为 Wi-Fi 通信加密方式,WPA2 从 2004 年起,开始作为 Wi-Fi 联盟面向社会推行的强制性标准使用至今,Mathy Vanhoef 的研究是对它的第一次破解。

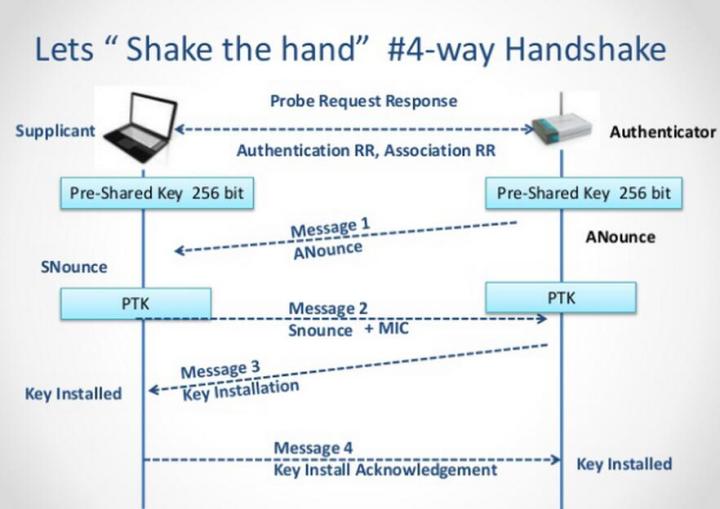

在 Mathy Vanhoef发表的论文中,他发现 WPA2 加密协议存在漏洞并可被破解。Vanhoef 将这一漏洞命名为“KRACK”,是Key Reinstallation Attack(密钥重安装攻击)的缩写。其原理是WPA2 在四路握手(four-way handshake)时,允许拥有预共享密码的新设备加入网络,而这正是问题本身,黑客可以切入进用户连接的路由器并替换原来的连接,让其连到其它路由器上,从而达到数据挟持的目的。

这就意味着,黑客可能会借此窃取你的手机密码,甚至操控你的手机。因为绕过了密码登录环节,即便你马上更改了 Wi-Fi 密码也无法避免。

WPA2 KRACK攻击可能带来的危害

360天马安全团队(PegasusTeam)对此撰文称,在此次的漏洞协议中还存在一条危险的注释“一旦安装后,就可从内存中清除加密密钥”,若按此注释进行实现,在密钥重装攻击时会从内存中取回已经被0覆盖的key值,从而导致客户端安装了值全为零的秘钥。而使用了wpa_supplicant的Linux及Android设备便因此遭受严重威胁。

整体来说,此次漏洞的危害程度弱于WEP漏洞的影响,但对于Linux及Android设备需额外注意要及时更新修补此漏洞,防止遭受嗅探、劫持等攻击。

360天马安全团队列出了三点注意事项:此攻击无法破解WIFI密码,同时更改WiFi密码无法缓解此类攻击;攻击主要面向客户端设备,路由器可能并不需要进行安装更新;WPA/WPA2协议还是安全的,无需更换设备。一旦修复布丁更新发布,需要立即为设备安装。

而截止北京时间10月17日14:00,官方还尚未公布该漏洞的POC/EXP(漏洞证明样本/漏洞利用的demo程序)。

普通人该如何防范

360无线安全团队负责人杨卿发文打消了广大普通用户的担忧,表示该漏洞暂时不会影响普通人的信息安全。并给出了三点理由:该漏洞poc利用代码尚未公布;该漏洞属于范围性影响,黑客只有身处合法Wi-Fi信号覆盖区域的百米左右才能发动攻击;且该漏洞仍属于高级攻击利用,一般人员短时间不具备使用其发动攻击的能力。

此外,微软、苹果、谷歌等官方也都已开始行动,已经或正在发布相关修复补丁。如果你还是不放心,可参照360天马安全团队的以下建议逐一排查:

l 及时更新无线路由器、手机,智能硬件等所有使用 WPA2 无线认证客户端的软件版本。(有补丁的前提下)

l 有条件的企业及个人请合理部署 WIPS(无线入侵防御系统),及时监测合法 WiFi 区域内的恶意钓鱼 Wi-Fi,并加以阻断干扰,使其恶意 Wi-Fi 无法正常工作。

l 无线通信连接使用加密隧道及强制 SSL 规避流量劫持与中间人攻击造成的信息泄漏。

l 在不使用 Wi-Fi 时关闭手机 WiFi 功能,公共 Wi-Fi 下不要登录有关支付、财产等账号、密码。如需登录、支付,将手机切换至数据流量网络。

l 家用 Wi-Fi 该怎么使用就怎么使用,WPA/WPA2 本身是安全的,也不用修改 WiFi 密码。(完)返回搜狐,查看更多

责任编辑: