天冷,加衣,吃早餐!

各位Buffer 早上好。今天是 2017 年 12 月 18 日星期一。今天份的 BUF 早餐有:Facebook 发布新的证书透明度工具;微软关闭 word 中的 DDE 功能,防止更多恶意软件攻击;三名黑客承认参与制作传播 Mirai 僵尸网络;新ATM 恶意软件 PRILEX 针对巴西展开攻击;Windows 10 系统预装的密码管理器可能被黑客利用获取用户密码;工控系统恶意软件 Trition 可能危及人身安全;“Zealot” 攻击利用 NSA exploit 在 Windows 和 Linux 服务器上挖矿;腾讯安全团队:谷歌AI学习系统存在重大安全漏洞。

以下请看详细内容:

【国际时事】Facebook 发布新的证书透明度工具

继2016年12月发布证书透明度监控实用程序之后,Facebook 决定为使用证书透明度框架的开发人员发布新工具。去年的工具可以被用于访问 Facebook 在自行监测 TLS 证书发行服务中搜集的数据。它利用 Google 的证书透明(Certificate Transparency,CT)框架,检测错误发布的TLS证书,并阻止利用错误 TLS 证书拦截 HTTPS 流量的行为。

为了在这个系统中加入推送功能,Facebook 目前新发布了 Webhooks API。利用 Webhooks API,开发人员可以注册一个 webhook 并定义监视域,无需周期性地从外部源拉取证书或等待通知。每次为这些域颁发新证书时,有关该证书的信息都会发送到开发人员指定的端点。

此外,Facebook 还发布了一个新 API,以编程方式帮助查询证书。由于接收有关证书的详细信息并在没有合适基础设施的情况下分析数百万个信息很困难,而该接口可以与给定查询匹配的域名提供证书元数据,这非常有效。

域名新颁发的证书最初会通过电子邮件通知到使用“证书透明”功能的开发人员。而从今年开始,每个人都可以通过推送通知在 Facebook 上看到证书更新,所有在 developers.facebook.com/tools/ct 上创建订阅的开发人员都可以利用此功能。[来源:SecurityWeek]

微软关闭 word 中的 DDE 功能,防止更多恶意软件攻击

在 12 月的修复内容中,微软发布了更新,并禁用了 word 中的 DDE 功能。DDE 原本是 Office 中的动态数据交换功能,但是前段时间,利用 DDE 的恶意攻击越来越多,导致微软不得不重视这个问题。在上周二的修复日禁用了 Word 内的 DDE。更新之后,word 中新添加了一个 Windows 注册表项,用于控制 Word 应用程序的 DDE 功能状态,目前默认值禁用 DDE。用户也可通过口令将 DDE 功能重启。

微软十分关注 DDE 最近的滥用情况,在 ADV170021 更新中还提供了原本官方停止支持的 Word 2003 和 2007 的更新。由于许多用户和企业仍然部署 Word 2003 和 2007 这两个版本,微软还提供了一个带外紧急更新,以保护客户系统安全。此外,Microsoft 将继续支持 Excel 和 Outlook 中的 DDE,默认情况下此功能将保持启用状态。[来源:bleepingcomputer]

三名黑客承认参与制作传播 Mirai 僵尸网络

美国联邦官员日前表示,已经逮捕了三名承认参与制造和分发 Mirai 僵尸网络的罪犯。这三人分别是:Paras Jha(21岁来自新泽西州、Josiah White(20岁华盛顿)和Dalton Norman(21岁来自路易斯安那州)。

据了解,Jha“参与对位于美国和海外的网站和网络托管公司进行DDoS攻击”,共捕获超过30万个物联网设备。在2016年9月和10月之间,Jha 使用在线monikers“Anna Senpai”在多个暗网论坛上宣传Mirai僵尸网络。他还承认曾“安全地”清除用于在设备上运行Mirai的虚拟机,然后在网上免费发布Mirai的源代码。此后,其他网络犯罪分子利用 Mirai 僵尸网络的开源代码,针对各自的目标或针对各种不同的网络攻击创建自己的Mirai变种。三人将面临五年的监禁。[来源:TheHackerNews]

【漏洞攻击】 新ATM 恶意软件 PRILEX 针对巴西展开攻击

趋势科技的安全研究人员最近发现了一种名为 PRILEX 的 ATM 恶意软件,针对巴西展开攻击。PRILEX 是用 Visual Basic 6.0(VB6)编写的,专门用来劫持银行应用程序,窃取 ATM 用户的信息。卡巴斯基实验室在 2017 年 10 月发现了第一起 PRILEX 攻击,但趋势科技进行的分析显示出 PRILEX 的非典型行为:通过 hook 巴西银行 ATM 应用程序的动态链接库(DLL)来工作,用自己的应用程序屏幕替代其他屏幕。研究显示,PRILEX 只会影响特定品牌的自动取款机,这种非典型行为表明恶意软件是针对高度针对性的攻击而设计的。

一旦感染 ATM,PRILEX 恶意软件开始干扰银行应用程序,它会显示自己的虚假屏幕,要求用户提供其帐户安全代码。该代码作为双因素身份验证过程的一部分交付给用户,恶意软件将捕获并存储该代码。此外,PRILEX 试图将信用卡数据和帐户安全代码发送回 C&C 服务器,这对于 ATM 恶意软件来说是非常罕见的行为。这家银行的 ATM 机很可能是相互连接的,而攻击者似乎对这些特定的机器非常熟悉。[来源:Securityaffairs ]

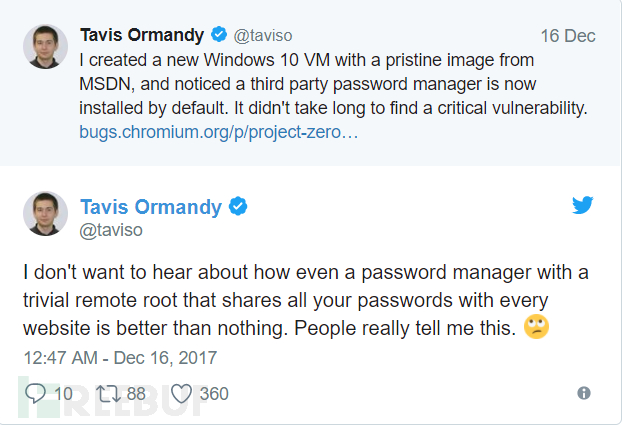

Windows 10 系统预装的密码管理器可能被黑客利用获取用户密码

日前,有白帽黑客表示,某些 Windows 10版本预装了第三方密码管理器应用程序,可能被黑客利用远程窃取用户凭据。据报道,从Windows 10周年更新(版本1607)开始,Microsoft在其操作系统中增加了一项名为Content Delivery Manager的新功能,该功能默默安装新的“建议应用程序”,而不会通知用户。

几个月前,就有 Reddit 用户表示发现了 Windows 10 中隐藏安装的密码管理器。后来,Google Project Zero 白帽黑客 Tavis Ormandy 证实,他在自己的 Windows 10 系统上发现了预装的 Keeper Password Manager 应用程序。经过几次测试之后,Ormandy 在 Keeper Password Manager 中发现了一个严重的漏洞,攻击者可以利用这个漏洞“彻底入侵 Keeper,进而窃取密码”。

这个漏洞与Ormandy在2016年8月在Keeper插件的非捆绑版本中发现的另一个漏洞非常相似,那个漏洞也会被恶意网站利用并窃取密码。Ormandy还发布了PoC,盗取用户的 Twitter 密码(如果存储在Keeper应用程序中)。不过,如果用户没有打开 Keeper 密码管理器并存储密码,那么就不会受到这个漏洞的影响。[来源:Securityaffairs]

工控系统恶意软件 Trition 可能危及人身安全

近日,安全研究人员发现一款针对工业控制系统(ICS)的恶意软件,有可能危及人身安全。该恶意软件被命名为 Triton(Trisis),针对施耐德电气的自主控制系统——Triconex安全仪表系统(SIS)发起攻击。Triconex SIS 可独立监控关键系统的性能,并在检测到危险状态时立即采取自动行动。FireEye研究人员此前发布报告称曾有国家资助的攻击者使用 Triton恶意软件对组织企业造成物理损害。而安全公司 Dragos 则表示 Trisis 曾针对中东的一个工业组织发起过攻击。

研究表明,当前版本的 TRITON 恶意软件具有许多功能,包括读写程序、读写单个函数以及查询 SIS 控制器的状态。攻击者通常可以使用TRITON重新编程 SIS 逻辑,关闭实际处于安全状态的进程。尽管这种情况不会造成任何物理损害,但由于流程停机,组织可能会面临财务损失。更严重的是,通过对 SIS 逻辑进行重新编程还能延续不安全的情况,或者通过故意操纵这些进程来实现不安全状态,然后造成严重后果。

研究人员认为,Triton正在成为对关键基础设施的严重威胁,就像Stuxnet,IronGate和Industroyer一样,因为它能够造成物理损坏或关闭操作。[来源:TheHackerNews]

“Zealot” 攻击利用 NSA exploit 在 Windows 和 Linux 服务器上挖矿

F5 公司的安全研究人员近期发现了一种针对 Linux 和 Windows 服务器的攻击,目的是安装恶意软件进而挖掘门罗币。由于在服务器中发现了一个 zealot.zip 文件,研究人员将这个攻击命名为 Zealot。

据报道,这个攻击所使用的漏洞与 Equifax 泄漏事件中黑客使用的漏洞 (CVE-2017-5638)相同。还曾有黑客利用这个漏洞针对 Struts 服务器安装勒索软件,谋取 10 万多美元的利益。此外,此次攻击还利用了众所周知的 EternalBlue 和 EternalSynergy,在受害者本地网络中扩散,感染更多的系统。随后,他们将使用PowerShell来下载并安装最后阶段的恶意软件,最终进行门罗币挖矿。

根据收集到的信息来看,攻击者至少已经赚取8500美元。研究人员表示,攻击者可以将最后阶段的有效载荷更改为任何他们想要的东西,甚至还可能安装勒索软件。有趣的是,攻击者似乎是大星际争霸的粉丝,因为这个战役中使用的许多术语和文件名都来自游戏,比如狂热者,观察者,霸王,乌鸦等等。[来源:bleepingcomputer]

【国内新闻】 腾讯安全团队:谷歌AI学习系统存在重大安全漏洞

腾讯安全平台部Blade团队日前对外发布消息称,该团队在对谷歌人工智能学习系统TensorFlow进行代码审计时,发现该系统存在重大安全漏洞,利用该系统进行编辑的AI场景,有遭受恶意攻击的可能。

据腾讯安全平台部负责人杨勇介绍,TensorFlow是目前谷歌免费开放给AI设计者的编程平台,程序员可以在该平台上进行AI组件的设计工作。杨勇表示,当含有安全风险的代码被编辑进诸如面部识别或机器人学习的AI使用场景中,攻击者就可以利用该漏洞完全接管系统权限,窃取设计者的设计模型,侵犯使用者隐私,甚至对用户造成更大伤害。

对此,一些业内专家也表达了担忧。上海信息安全行业协会专委会副主任张威认为,当前从事人工智能开发的企业几乎无一例外地将算法和数据相融合,一些数据可能涉及企业和用户的核心秘密,一旦出现安全漏洞,风险较高。张威建议,有关企业应尽快自查是否使用过该平台进行AI编程,同时行业内应加强联系沟通,消除安全隐患。[来源:网易科技]

*本文由 AngelaY 编译整理,转载请注明来自 FreeBuf.COM。返回搜狐,查看更多

责任编辑: