由于全球Windows产品用户数目庞大,上至政府、企业,下至普通消费者,一旦出现漏洞,微软都会及时修复以免被不法分子利用造成更大的损失。而在今年8月中旬,一名软件工程师Gliwka提交的一个严重漏洞,微软过了近110天后才完成修复。

德国斯图加特的软件开发商Matthias Gliwka在使用云版本的Microsoft ERP系统时意外发现,微软竟然直接暴露Dynamics 365 TLS证书和私钥。凭借证书和私钥,任何中间人都能够直接访问用户的通讯信息,并且可以在毫不知情的情况下进行修改。

从去年开始,微软开始提供ERP产品,这是承载于微软Azure云计算平台的SaaS(软件即服务)解决方案,可以通过控制面板(Life Cycle Services)访问。

据Gliwka称,TLS证书在用于用户验收测试的Dynamics 365沙箱环境中公开。与开发和生产服务器不同的是,沙箱让管理员有权限通过RDP(远程桌面协议)访问,内行人可以直接了解到微软如何建立一个托管关键业务应用程序的服务器。

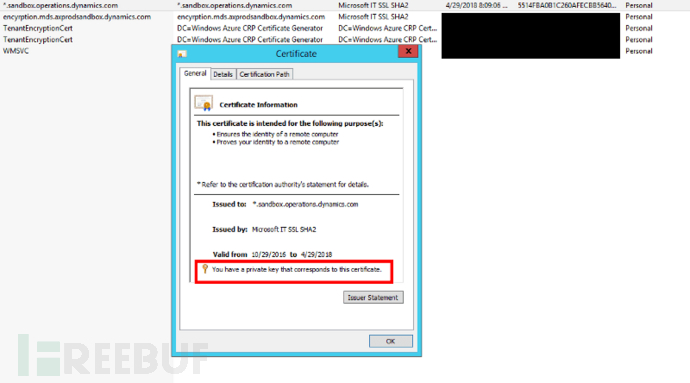

Gliwka称,快速浏览“证书管理器”内的证书信息,可以看到通用名* .sandbox.operations.dynamics.com和相应的私钥的有效TLS证书 - 由Microsoft IT SSL SHA2 CA提供!这个证书是在所有的沙箱环境中共享的,甚至是为其他微软客户托管。

证书用于加密用户和服务器之间的Web通信,攻击者提取证书便可以获得权限访问任何沙箱环境。

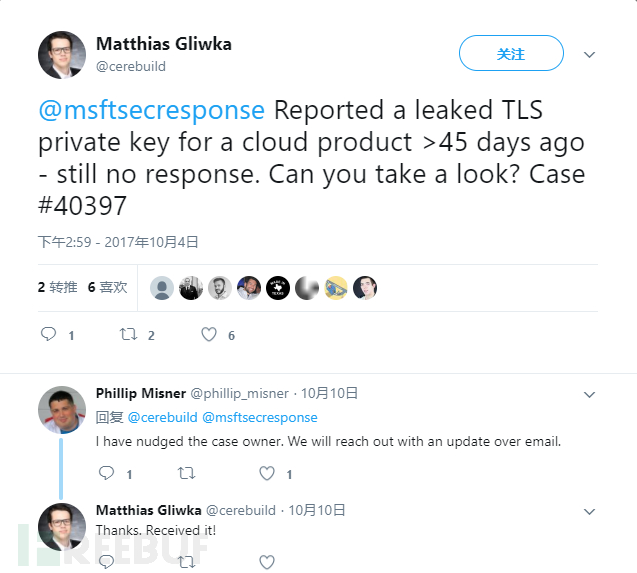

Gliwka发现这个漏洞之后,在8月17日立即向微软提交了这个漏洞,不过Gliwka在十月份的一条推特中表示,提交漏洞45天后,微软依然没有回应。

最终,在一名德国记者HannoBöck的协助下,Gliwka联系并说服微软着手修复这个漏洞。12月5日,微软终于正是修复该漏洞,从第一次提交漏洞至此,已经过去了110天。

*参考来源:SecurityAffairs、The Register,FB小编Andy.Shi编译,转载请注明来自FreeBuf.COM返回搜狐,查看更多

责任编辑: