由于需要处理成千上万条信用卡记录,这不仅使得POS机终端成为了一种十分关键和重要的系统,而且还让它成为了网络犯罪分子越来越喜欢的攻击目标。需要注意的是,通过网络来攻击这类设备相对来说还是比较简单的,而且犯罪分子可以在黑市上出售窃取来的信用卡数据来获取巨额利益。

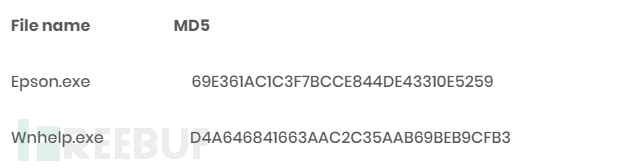

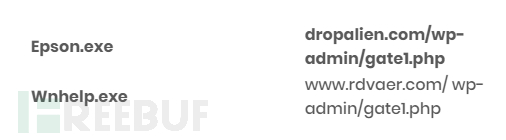

近期,我们发现美国境内有多家酒吧和餐馆的POS机终端感染了两种不同的针对信用卡的恶意软件变种。我们所分析的恶意软件样本信息如下:

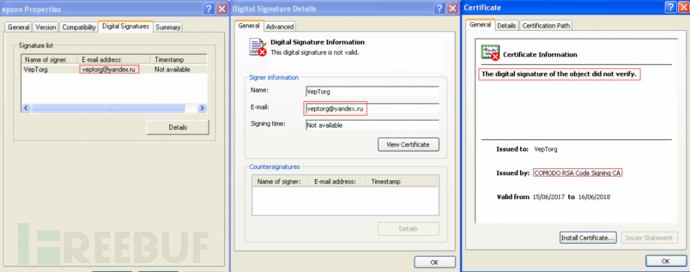

其中,Epson.exe使用的是一个无效的证书:

这两个样本是使用Microsoft Visual C++ 8编译的,并且没有进行封装和加密。当恶意软件在目标系统中执行之后,它会对当前的系统进程进行分析,并搜索信用卡数据。

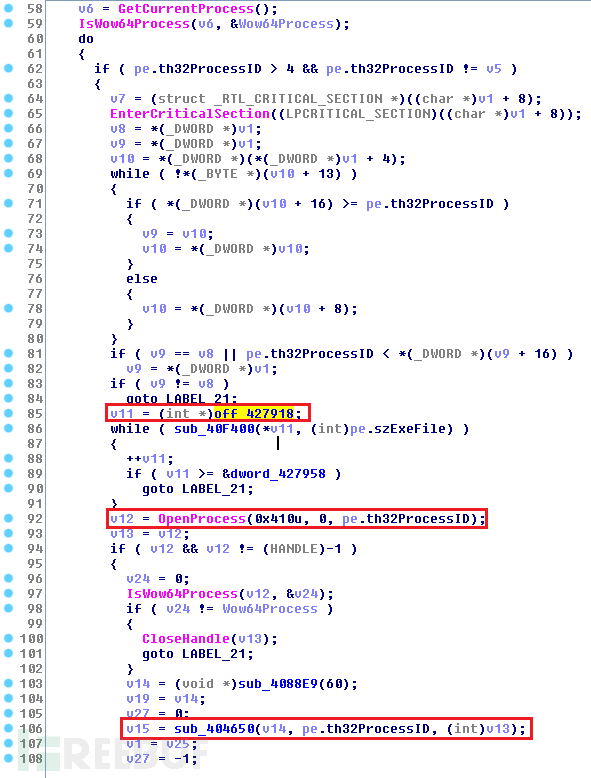

请大家阅读下面这段代码,它可以从内存中寻找出包含了信用卡数据的进程:

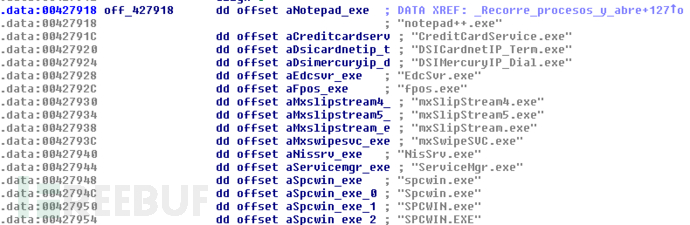

比如说“Epson.exe”样本,它搜索信用卡数据的过程如下图所示:

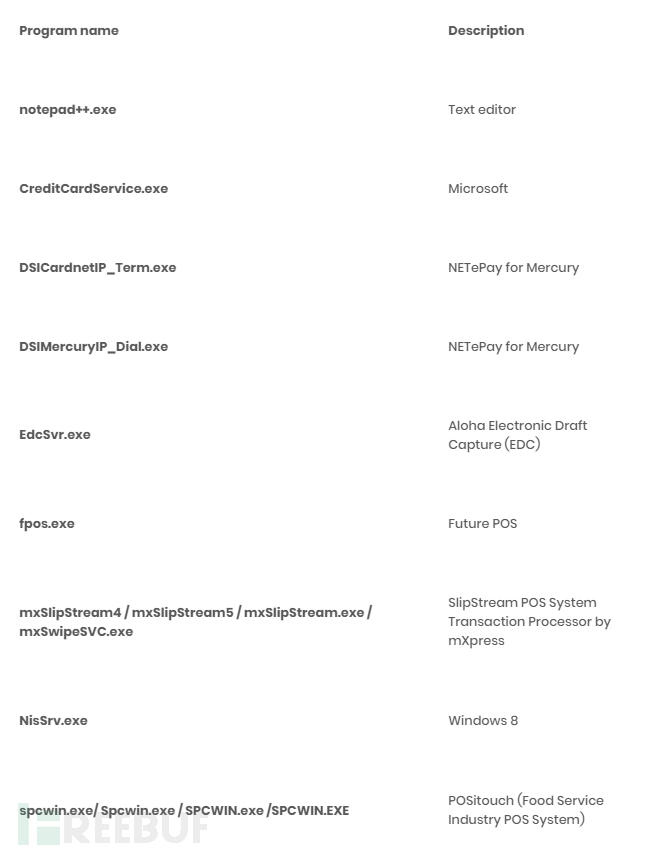

可能会搜索的进程如下所示:

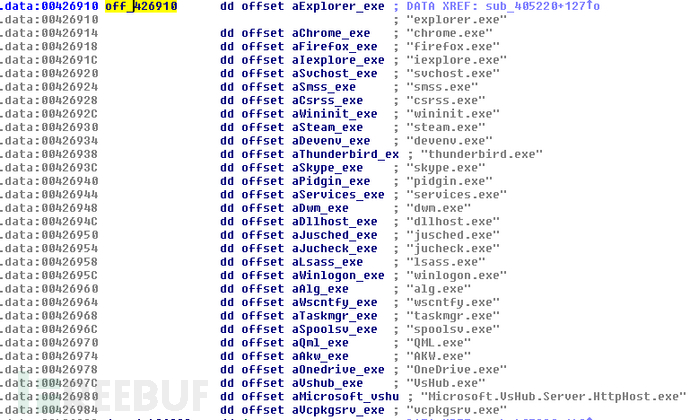

而“Wnhelp.exe”样本中包含了一个列表,它可以根据列表中的内容来筛选出不需要分析的进程。如果列表中包含目标进程名的话,它在搜索信用卡的过程中将不会分析这个进程:

不会搜索的进程如下所示:

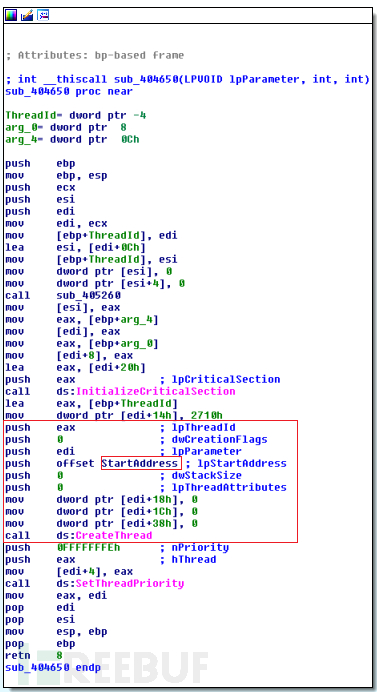

对于这两个样本来说,当它们获取到了需要分析的进程之后,它们会立刻创建一个新的线程:

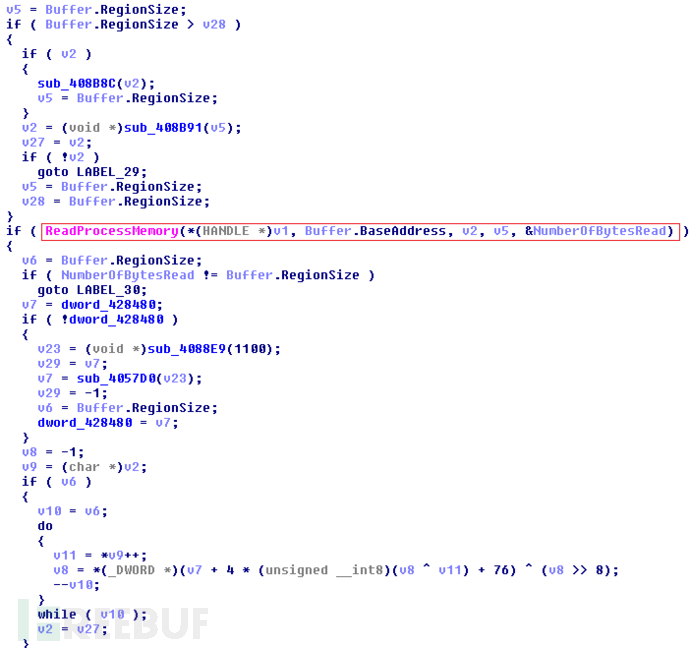

接下来,它们会使用专门的算法(用来扫描信用卡数据)来分析内存信息:

Wnhelp.exe样本需要攻击者使用命令“install”来执行,因此它需要在系统中创建一个服务来实现持久化感染并远程接收控制命令:

它所创建的持久化服务名为“Windows Error Reporting Service Log”:

Epson.exe样本的工作机制也非常类似,但攻击者可以通过传递命令参数来配置服务名称:

install [服务名] [服务描述] [第三个参数]

需要注意的是,每一个样本都会跟不同的命令控制服务器进行连接:

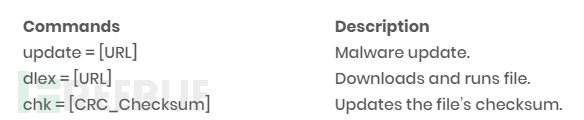

接下来,它们就可以从攻击者那里接收不同的控制命令了:

在连接控制面板时,它们会使用如下所示的UserAgent:

“Mozilla/5.0 (Windows NT 6.2; WOW64) AppleWebKit/537.22 (KHTML, likeGecko) Chrome/25.0.1364.152 Safari/537.22”

通信是通过SSL连接实现的,恶意软件可以修改网络连接配置来忽略未知的CA(证书机构),并以此来确保它可以使用自己的无效证书。

首先,它会通过InternetQueryOptionA API来获取网络连接安全标记(将上述命令中第三个参数值设置为INTERNET_OPTION_SECURITY_FLAGS (31))。获取到之后,它便会设置SECURITY_FLAG_IGNORE_UNKNOWN_CA(100h)标记。

总结:如何应对这种针对POS机的攻击

就目前来说,针对POS机终端的攻击依然是非常流行的,尤其是像美国这种不强制要求使用芯片卡或者信用卡密码的国家,针对POS机的攻击活动更是常见。很多情况下,攻击者会选择对那些没有专业技术人员的组织进行攻击,因为这些组织的安全性相对来说非常的差。

POS机终端是一种处理关键数据的计算机系统,因此我们必须加强针对POS机的保护力度,这样才能保护我们的用户数据不受固有风险的影响。

* 参考来源:pandasecurity,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM 返回搜狐,查看更多

责任编辑: