2017年对全球网络安全行业带了了巨大的冲击,WannaCry、NotPetya颠覆了人们的安全观,同样具备颠覆性的还有不断增加的针对性攻击。

根据卡巴斯基的季度报告,从4月到6月底,使用俄语、英语、韩语和汉语的攻击者在针对性攻击方面动作很大。这些变化和发展对企业IT安全造成了深远的影响:复杂的恶意活动几乎随时都在全球各地发生,增加了公司和非商业组织在网络战中遭受附带损害的风险。

反针对性攻击也叫反定向攻击,对针对性攻击进行检测和防御的技术。提到针对性攻击,一个广泛的误区是,针对性攻击就是APT攻击。APT攻击(Advanced Persistent Threat),是指隐匿而持久的电脑入侵过程,通常由某些人员精心策划,针对特定的目标。其通常是出于商业或政治动机,针对特定组织或国家,并要求在长时间内保持高隐蔽性。自从2005年,APT的概念被提出之后,这样高级有效的攻击手段一直受到企业黑客以及国家黑客的青睐。从攻击伊朗核设施的震网蠕虫,到现在的Lazarus Group,无论是黑客组织还是发动的攻击已经越来越常见。根据卡巴斯基实验室的统计,一场针对性攻击给大企业造成的平均损失高达254万美元,而对小型企业则达到8.4万美元,而企业平均要花200天才能够检测到针对性攻击。

把针对性攻击跟APT攻击划上等号虽然不严谨(实际上APT攻击的复杂性会更高,并且更有可能是国家黑客所为),但APT攻击的确是针对性攻击的一种,并且符合针对性攻击的特征。对于企业来说,要想防范针对性攻击其实困难重重,攻击者不仅要防御各种各样的攻击手段,还需要保证网络中所有的设备都囊括在防御体系中。与之相反的是,对于攻击者而言,执行攻击则简单的多,只要有资金和环境支持,就可以长时间执行定制化、针对性的攻击。

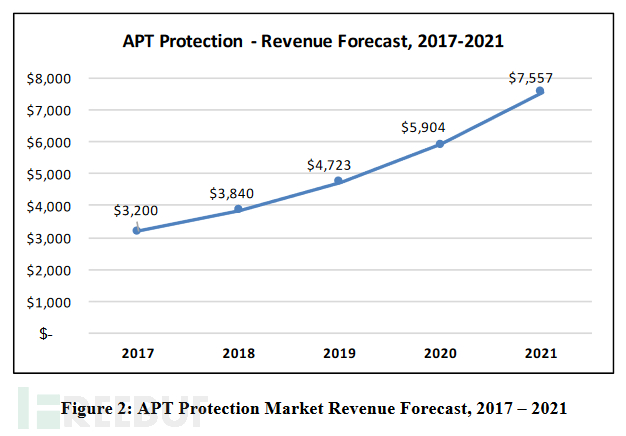

在这样攻防不对称的背景下,各家厂商纷纷推出自己的反针对性攻击平台,希望借此帮助企业应对这类复杂隐蔽的攻击。根据Radicati的统计,2017年,APT防御产品解决方案的利润已经超过32亿美元,到2021年,预计会超过75亿美元。

2016年的RSA大会上,杀毒软件大厂卡巴斯基推出了反针对性攻击平台(KATAP),这款防御针对性攻击的方案也参与了WitAward 2017 “年度品牌力量”评选。

产品介绍

卡巴斯基把一套全面的安全解决方案分为:预测、防御、检测与响应四个阶段。而对于针对性攻击,高级保护取决于高级检测,卡巴斯基认为,“检测针对性攻击的关键在于检测系统行为微妙变化(攻击的迹象)的能力。检测到威胁之后,缓解措施必须与威胁分析同时进行”。

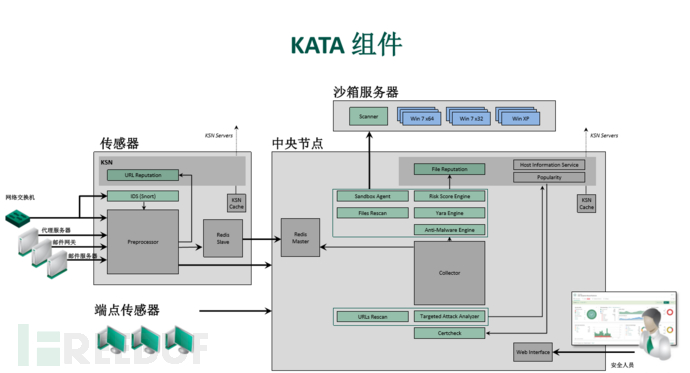

因此,反针对性攻击平台使用了多层传感器架构,检测系统行为微妙变化。我们可以把卡巴斯基反针对性攻击平台防御攻击的流程简单分为三个阶段,即数据采集、数据分析以及情报展现。传感器位于反针对性攻击平台的第一阶段,平台透过它收集大量信息。

这些传感器包括:

Web传感器:检测企业内的Web流量

代理:通过代理方式检测流量

邮件传感器:监控邮件内容,检测安全风险,包括邮件内的网址和附件,甚至包括密码保护的压缩文档

卡巴斯基安全邮件网关:扫描邮件中的病毒和恶意软件

终端传感器:以卡巴斯基的终端安全产品作为传感器检测风险

为了能够采集到更多信息以便进行全面的判断,卡巴斯基反针对性攻击平台采用TAP/SPAN拦截IP流量(HTTP(s)、FTP和DNS);web传感器能通过ICAP与代理服务器集成;邮件传感器则可以通过 POP3(S)附加到邮件服务器;而反针对性攻击平台中的代理所占空间极小(Windows系统中,只占15 MB空间),它能与其它安全软件相兼容,避免对网络或端点资源造成影响。

恶意软件虽然多种多样,但总是无法避免使用流量传输数据,无论是在感染前通过钓鱼邮件发送病毒,还是在感染后通过C&C服务器接收或传递指令,都避不开通过邮件、Web流量传输数据。因此,通过多层传感器,平台对流量进行全面检测就能有效防止针对性攻击事件。利用这种解决方案,企业可以在任何阶段检测复杂攻击,甚至可以在还没有发生恶意行动时就检测到,这从源头上大大缩短了恶意时间的反应时间。

毫无疑问,仅仅采集数据不足以帮助企业知晓安全威胁。卡巴斯基反针对性攻击平台采用了多种方法对数据进行分析,相较于采集数据,这反而是考验产品的地方。反针对性攻击平台检测到可疑事件后交给不同的引擎进行处理,包括高级沙盒和针对性攻击分析器,然后对威胁进行进一步分析。

高级沙盒基于卡巴斯基实验室主动安全技术经验,可以利用安全、隔离和虚拟化环境对可疑对象进行分析,它提供了一个隔离、虚拟化的环境(可从中安全地执行可疑的对象),可以观察其行为并捕获产生的网络流量,从而检测其意图;针对性攻击检测器利用数据处理和机器学习技术评估网络和端点传感器的数据,对可疑行为进行分析,分析程序会将来自网络及断电传感器的数据与“基线图”相结合进行对比。根据卡巴斯基的介绍,针对性攻击检测器结合了多种不同分析引擎的结果,从而得出最终的判断结果,并将结果通知企业员工,为安全团队迅速生成威胁检测结果。

我们查看了反针对性攻击平台的相关文档后发现,在分析阶段,卡巴斯基使用了多种分析手段,包括其反病毒引擎、证书校验、URL扫描、Yara规则引擎、基于KSN的文件信誉判断机制等,通过这些分析手段对采集的数据进行全面高效的分析。

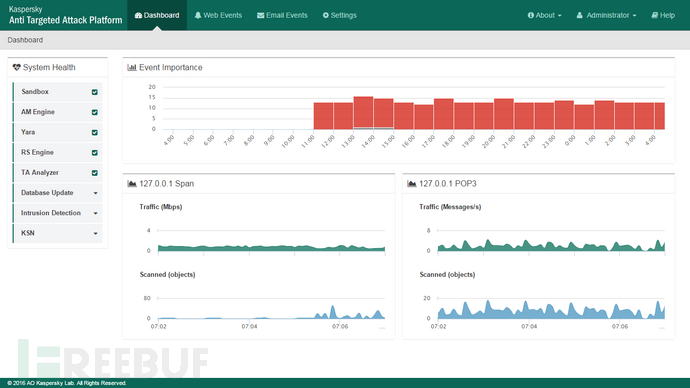

最后一个阶段就是风险可视化。在前两个阶段应该力求数据采集的全面完整,但是可视化阶段则应该注重是简洁。简单的界面能够减少事故响应时间,帮助管理员高效地查看和分析结果。得益于前一阶段对数据的分析,反针对性攻击平台能够有效地展现,在今年4月更新的反针对性攻击平台2.0中,控制面板经过了重新设计,能够显示定期检查的详细状态信息、最新的事件以及同事件相关的数据信息,也具备便捷输出过滤功能,让安全隐患一目了然。

产品优势

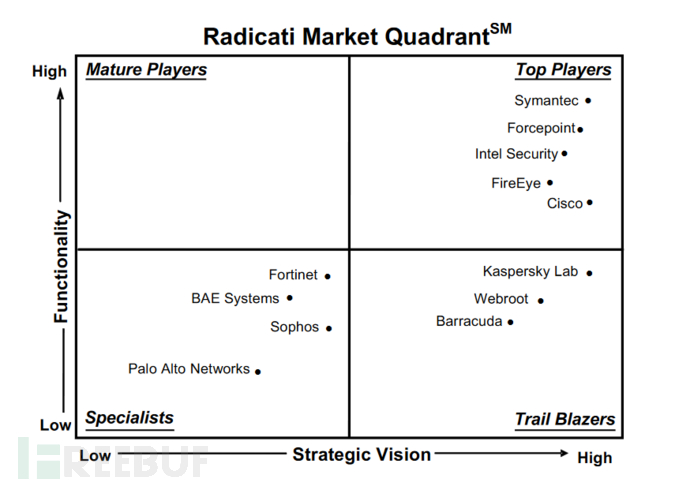

卡巴斯基反针对性攻击平台推出仅一年,就已经入选了Radicati APT产品魔力象限的“Trail Blazers(开拓者)”象限,并且已经非常接近Top Players(顶级厂商)象限。Radicati把Trail Blazers象限定义为:

这些厂商的解决方案提供了先进的,最佳的技术,但不一定具有将他们定位为Top Players的所有特征。 然而,Trail Blazers有可能用新技术或新的交付模式“搅局”,这些厂商最有可能成长为Top Players。

显而易见,作为老牌的杀毒软件厂商的卡巴斯基娴熟地把自己的优势融入到了产品中。

从产品设计的角度说,多年的经验让卡巴斯基的安全产品具有极高的可用性。

首先,卡巴斯基不依赖额外的专门硬件,而前文提到的各类传感器都能够整合到现有的安全产品中,包括卡巴斯基安全邮件网关、卡巴斯基终端安全产品以及卡巴斯基威胁情报门户,这大大降低了产品接入的难度,对于企业来说配置卡巴斯基无需抛弃现有的防御系统。

其次是拓展性。具体来说,卡巴斯基所使用的沙盒系统可以根据客户的需求进行规模部署,更好适应现有的设施,与此同时也降低了部署成本。

值得注意的是,企业使用卡巴斯基反针对性攻击平台时无需配合使用其他卡巴斯基安全产品。卡巴斯基反针对性攻击平台是一款独立的解决方案,也可以同其它用于快速事故检测和响应的专家服务结合使用。而安全情报服务还可以让客户根据特定的企业需求引入解决方案,也就是说,即便使用了卡巴斯基反针对性攻击平台,企业仍然可以使用来自其他厂商的安全产品。

除此之外,卡巴斯基还加入了权限控制功能,能够对管理员设置不同角色,对敏感数据的访问权限进行分别的限制,从而防止敏感信息泄露。

然而,作为一个反针对性攻击平台,能否有效防御攻击关键取决于分析数据的实力,在这一方面,卡巴斯基具有得天独厚的优势。在分析阶段中,除了上面提到的高级沙盒和针对性攻击分析器,平台还会调用反病毒引擎以及威胁情报分析能力对数据进行全方面的分析。可以说,这是卡巴斯基反针对性攻击平台的制胜法宝。

强悍的杀毒引擎

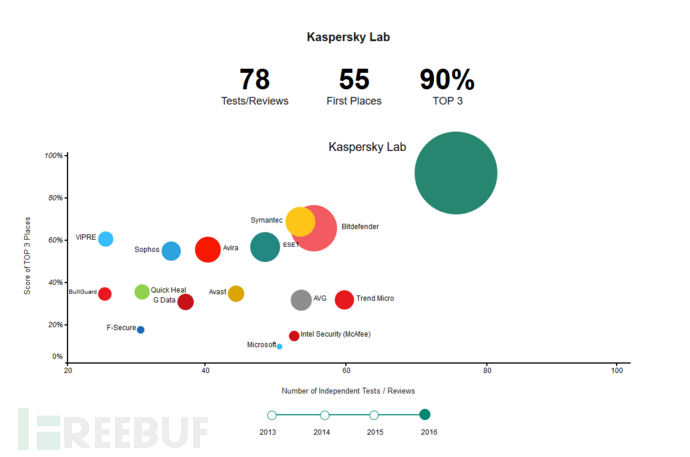

1989年,尤金·卡巴斯基(Eugene Kaspersky)第一次遇到了有关电脑病毒问题,随后开发了卡巴斯基反病毒产品的第一个版本。28年后的今天,卡巴斯基强悍反病毒能力可以说是人尽皆知。2016年,卡巴斯基参加了78个独立测试和评测。在其中的55个测试中位列第一,在70个测试中位列前三,这些测试包括AV-Test、AV-Comparatives和Virus Bulletin等权威机构进行的测试。在这些测试中的综合表现要比单一测试更有说服力。

将这样的杀毒引擎集合到反针对性平台中显然能够大幅提升应对检测威胁的能力。

威胁情报能力

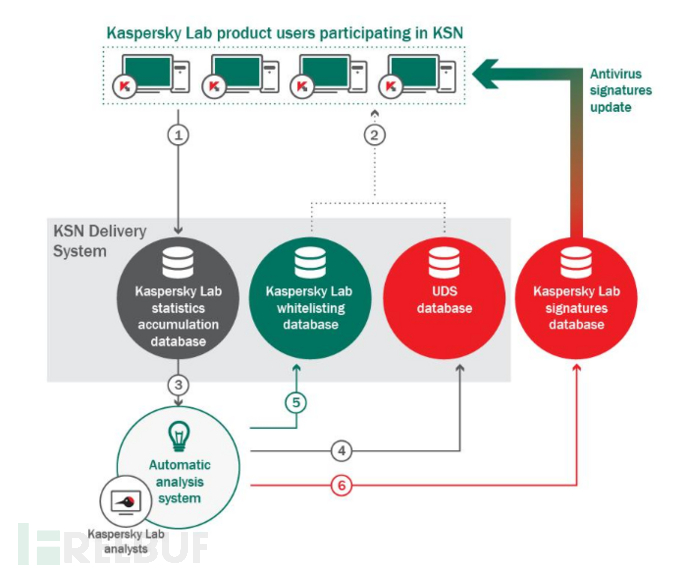

事实上,卡巴斯基还同样具备强大的威胁情报分析能力。反针对性攻击平台会运用卡巴斯基KSN(Kaspersky Security Network)分析采集的数据。这是一个复杂的分布式架构,它依赖卡巴斯基终端安全产品的用户收集威胁数据,从而对新威胁快速做出响应。这样的网络依赖的不仅是它后端的数据分析能力,还有卡巴斯基巨大的用户量。卡巴斯基在介绍中称,KSN每天屏蔽315,000个恶意文件,通过协作的方式应对安全威胁。

KSN需要通过上传对用户的文件进行分析,而反针对性攻击平台则部署于企业,这些企业往往存在大量的机密文件不能上传,不能使用基于云端的KSN进行分析。因此平台特别推出了KPSN,即Kaspersky Private Security Network,以保障企业敏感数据。

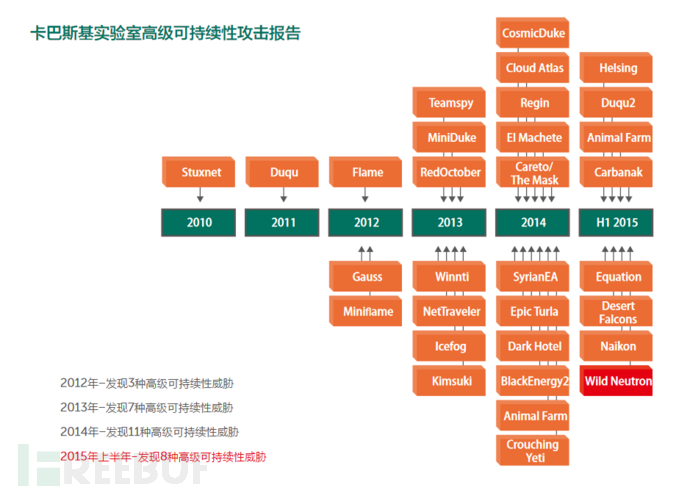

同样不得不提的还有卡巴斯基的情报分析团队GReAT(Global Research and Analysis Team )。由于针对性攻击的特殊性,一些高级的攻击往往来源于国家黑客,此时就需要更加专业的团队进行分析。近年来,GReAT团队率先检测出了大量的APT攻击,从2010年的Stuxnet攻击至今,依赖卡巴斯基的威胁情报团队,卡巴斯基实验室率先发现众多重大威胁,包括:

Carbanak:世界上最大的银行大劫案

黑暗酒店(Dark Hotel):以高级商务旅行人员为主要攻击目标

The Mask/Careto:主要攻击企业、政府以及私募股权公司

Wild Neutron:主要攻击跨国公司与其他企业

Icefog:主要攻击商业供应链

红色十月(Red October):利用企业系统实施大规模间谍行动

卡巴斯基实验室持续输出着APT威胁情报,而这其中GReAT团队的专业分析功不可没。

强大的杀毒引擎、出色的情报处理能力,是卡巴斯基独具一格的能力,也助力卡巴斯基反针对性攻击平台从同类产品中脱颖而出。

总结

卡巴斯基在2017年第三季度APT攻击趋势报告中提到:

自第二季度起,已经有五起针对供应链厂商的安全事件,包括针对MeDoc, Netsarang, CCleaner, Crystal Finance和Elmedia的攻击。攻击者通过入侵这些公司而非直接入侵用户达到目的。虽然攻击者并非来自同一个黑客组织,但这些雷同的事件表明,很多黑客的攻击方向已经转向。通过攻击供应链,后续的攻击就变得更加容易……虽然不知道到了2018年,这样的趋势还会不会继续,但基于过去这些成功案例,我们认为在不远的将来还会有更多类似的攻击。

可以想见,企业对于这些针对性攻击往往无从下手,而卡巴斯基反针对性攻击平台则提供了全套的解决方案,通过多层传感器采集数据,运用机器学习、高级沙盒进行分析,辅以卡巴斯基的反病毒引擎和威胁情报,最后把安全风险简单地呈现在企业面前。把一个让企业束手无策的问题一步步简化,这正是杀软大厂的能力。

参考来源

https://media.kaspersky.com/cn/business-security/enterprise/kata_solution.pdf

https://usa.kaspersky.com/enterprise-security/anti-targeted-attacks

https://usa.kaspersky.com/enterprise-security/anti-targeted-attack-platform

https://www.kaspersky.com/top3

https://securelist.com/apt-trends-report-q3-2017/83162/

https://media.kaspersky.com/pdf/KESB_Whitepaper_KSN_ENG_final.pdf

http://www.csdn.net/article/a/2017-05-18/15927940

https://eugene.kaspersky.com.cn/2016/03/16/the-big-picture/

http://news.kaspersky.com.cn/news2016/03n/160301.htm

https://media.kaspersky.com/cn/business-security/enterprise/Adaptive_Enterprise_Security_Brochure.pdf

http://www.tomsitpro.com/articles/kaspersky-anti-targeted-atack-platform,1-3181.html

http://thesiliconreview.com/2016/3/kaspersky-launches-a-new-security-platform-to-detect-targeted-attacks/

https://media.kaspersky.com/en/apt-protection-market-quadrant-2017.pdf

*本文作者 Sphinx,转载注明来自FreeBuf.COM返回搜狐,查看更多

责任编辑: