计算机网络安全及其防护策略探析

刘娜

【摘要】 近些年来,伴随着我国的计算机网络技术应用水平的不断提高和应用范围的不断扩展,计算机网络行业已经逐步发展进入了稳定成熟阶段,但是,近些年来的网络信息应用安全事故问题也在频繁发生,进一步引发了社会公众的关注。本文从我国计算机网络信息安全的发展现状分析入手,综合研究了计算机网络信息面临的安全威胁,最后对常用的计算机网络信息安全防护策略进行了完整总结。

【关键词】 计算机网络信息 防护策略 安全威胁

引言:在计算机网络技术的多领域应用推广过程中,计算机网络技术优势也在不断凸显,计算机网络技术不断改变着人们的社会生活,带动了人们的生活方式发生重要变化,加深了与人们生产生活工作的联系的紧密性,同时在网络防护策略的制定过程中也进一步带动了计算机网络技术的应用推广。

一、我国计算机网络信息安全的发展现状分析

计算机网络安全技术实际上是多个不同领域技术的结合展示,拥有明显的技术范围和技术阶段性特征。目前,我国的计算机网络系统软件信息技术和系统维护等都开始逐步融合到了计算机信息系统当中,通过与网络安全技术和密码技术的结合,进一步降低了网络系统的运转威胁,综合考虑各类因素的影响可以有效提高我国计算机整体网络信息安全性的同时,在计算机系统检测环节也可以通过网络安全评估来提升系统安全性。

二、计算机网络信息面临的安全威胁

现阶段,我国的计算机系统网络安全性受到来自多方因素的威胁和影响,常见的计算机网络安全威胁因素包含系统本身的脆弱性、人为的恶意攻击、用户操作失误、计算机病毒等。

2.1 网络系统本身的脆弱性

计算机网络系统的本身系统脆弱性主要是因为互联网信息系统的开放特点,广泛开放必然导致系统安全性受到影响,因此网络信息系统在运行过程中会受到多种不同因素威胁。容易导致出现网络系统拒绝服务、欺骗性网络攻击和数据信息篡改问题出现[1]。

2.3 人为的恶意攻击

网络黑客的恶意安全威胁是对计算机网络产生影响的重要危险性因素,通常情况下,人为的恶意攻击可以划分为主动性攻击和被动性攻击,主动性攻击主要通过不同方式来进行有选择的信息破坏,被动型攻击主要是在信息网络的正常运作情况下,对网络信息进行非法获取和破译,继而盗取商业机密,导致计算机网络信息系统安全受到重要威胁[2]。

2.4 用户操作失误

在使用计算机网络信息系统时,会特别注意登录口令的设置是否简单实用。需要注意系统操作的安全维护,同时也容易给整体信息网络安全带来严重威胁。

2.5 计算机病毒

计算机病毒具有明显的隐蔽性、可储存性和可执行替换性。计算机病毒因为拥有一定的隐蔽性,所以在病毒入侵过程中不容易受到人们的注意,在截取系统指定执行程序的过程中会导致程序系统发生根本性变化,显示出潜伏性和触发性的特点。计算机病毒的主要传播方式是文件复制传送和文件程序运作等。

通常情况下,如果计算机病毒较为简单,则系统运行后的病毒影响较小,影响到整体系统的正常工作效率,但是如果病毒的危险性较大,则运行后就会导致文件遭到破坏,数据丢失等,后果严重[3]。

三、常用的计算机网络信息安全防护策略

3.1 加强用户账号安全

通常情况下,黑客进行网络系统攻击主要是通过破译用户账号密码,但是,目前我国大部分的网络账号范围开始不断扩大,所以,需要用户在进行密码设置的过程中注意密码尽量设置繁琐,不要使用规律较为明显和相似的账号,需要结合字母和数字等进行密码设置,定期进行密码更换。

3.2 安装防火墙和杀毒软件

网络防火墙主要是通过网络之间的访问限制来防止访客非法入侵,为网络内部操作安全提供保证,还需要以营造良好网络技术操作环境的方法来支持技术应用发展。现阶段我国的防火墙技术主要包含了地址转换类型、监控管理类型和代理等类型。

四、结语

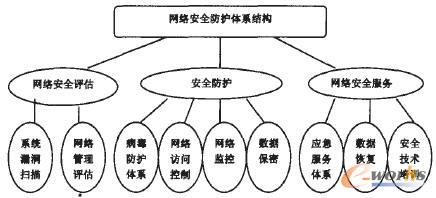

综上所述,计算机网络信息安全及防护问题如果想得到完善解决,不应该单纯依靠单一技术指导,应该建立和完善相关技术防御管理系统,构建安全稳定的网络系统防护管理体系。为计算机网络信息安全及防护策略探究发挥了理论对实践的指导和支持作用。

由此才能构建起一个更为系统、完善和安全稳定的网络防护体系。为未来的计算机网络信息安全防护提供参考,营造良好网络安全发展环境。

参 考 文 献

[1]汪东芳,鞠杰. 大数据时代计算机网络信息安全及防护策略研究[J]. 无线互联科技,2015,24:40-41.

[2]何健. 有关计算机网络信息安全及防护策略研究[J]. 电脑知识与技术,2015,34:35-36.

[3]郑洁,张艳华. 论述计算机网络信息安全及防护策略[J]. 无线互联科技,2014,05:24.